Tin Công Nghệ

Đảm Bảo An Toàn Cho Server AI Trước Nguy Cơ Botnet Cuối 2025

Cuối năm 2025, các hệ thống server dùng cho AI – đặc biệt là cụm GPU, máy chủ huấn luyện và inference – đang trở thành mục tiêu hàng đầu của các chiến dịch botnet thế hệ mới. Việc tấn công không còn nhằm đánh sập hệ thống, mà chủ yếu chiếm dụng tài nguyên tính toán để khai thác tiền mã hóa, chạy mô hình trái phép hoặc tấn công chuỗi cung ứng phần mềm.

Trong bối cảnh doanh nghiệp Việt đẩy mạnh triển khai AI, việc bảo vệ server trước botnet trở thành yêu cầu bắt buộc để đảm bảo vận hành liên tục và bảo mật dữ liệu.

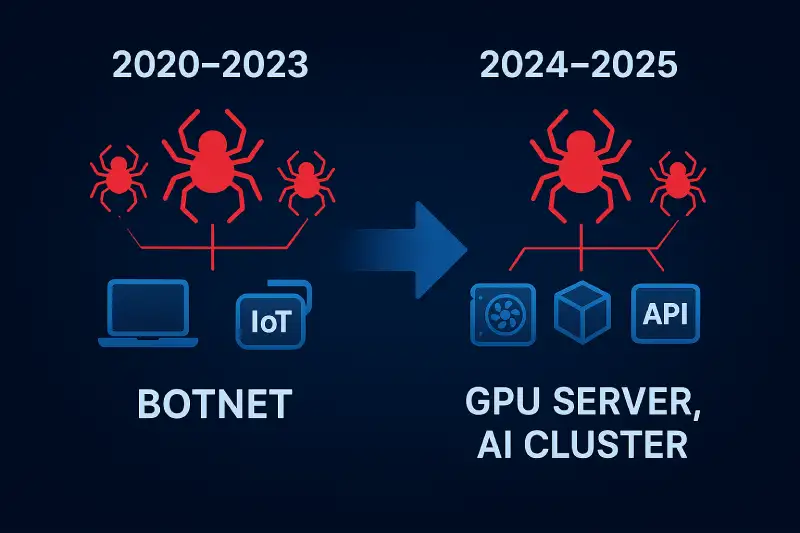

Botnet thế hệ mới: Mục tiêu chuyển từ PC sang cụm AI server

Nếu giai đoạn 2020–2023 botnet thường nhắm vào PC hoặc IoT, thì từ 2024 trở đi, xu hướng đã dịch chuyển sang hạ tầng AI, với 3 lý do chính:

Tài nguyên GPU – “miếng mồi vàng” cho hacker

Những cụm server chạy NVIDIA H100, L40S, AMD MI300 hay thậm chí các máy chủ mid-range như Dell R750xa, R760xa mang giá trị tính toán cực cao. Hacker chỉ cần kiểm soát vài phần trăm tài nguyên GPU đã có thể:

- Chạy mô hình AI sinh lợi (spam, tạo deepfake, gen nội dung lừa đảo).

- Huấn luyện mô hình trái phép bằng tài nguyên doanh nghiệp.

- Khai thác crypto – mang lại nguồn thu lớn hơn nhiều so với PC.

Tấn công không gây gián đoạn – khó bị phát hiện

Botnet AI thường không tạo traffic bất thường, thay vào đó âm thầm:

- chiếm dụng 10–30% GPU,

- tận dụng các container AI bị cấu hình sai,

- chèn mã độc vào pipeline MLOps.

Điều này khiến việc phát hiện trở nên khó khăn nếu doanh nghiệp không có hệ thống giám sát chuyên sâu.

Tấn công vào các mô hình AI và dữ liệu nhạy cảm

Botnet không chỉ lấy tài nguyên mà còn có thể:

- đánh cắp checkpoint mô hình,

- lấy cắp dữ liệu huấn luyện,

- sửa đổi pipeline inference để tạo đầu ra sai lệch.

Đây là rủi ro lớn đối với các doanh nghiệp đang triển khai AI vào vận hành, chăm sóc khách hàng hoặc phân tích dữ liệu.

5 nguy cơ doanh nghiệp Việt có thể gặp cuối 2025

Cuối năm 2025, khi server AI, cụm GPU và các mô hình nội bộ được triển khai rộng rãi, doanh nghiệp Việt phải đối mặt với 5 nguy cơ bảo mật nghiêm trọng do botnet thế hệ mới gây ra:

Xem thêm tin Cuộc đua AI Server nóng lên với sự xuất hiện của Dell PowerEdge Gen 17 Mổ xẻ sâu hơn về Dell PowerEdge Gen 17 – Khi máy chủ chạm ngưỡng trí tuệ

Botnet xâm nhập qua container AI cấu hình sai

Phần lớn hệ thống AI hiện chạy trên Kubernetes, Docker hoặc Podman. Chỉ một cấu hình sai như mở cổng GPU không giới hạn, dùng container privileged hoặc thiếu chính sách RBAC… là hacker có thể:

- truy cập vào host,

- chiếm quyền GPU,

- tạo foothold để lan rộng.

Đây là lỗ hổng phổ biến nhất trong doanh nghiệp vừa và nhỏ.

Khai thác lỗ hổng driver GPU và phần mềm AI stack

Nhiều doanh nghiệp dùng driver NVIDIA hoặc AMD phiên bản cũ vì ngại dừng hệ thống để cập nhật. Botnet lợi dụng các lỗ hổng này để:

- vượt quyền truy cập,

- chạy mã độc trong GPU memory,

- kiểm soát container đang sử dụng GPU.

Các framework AI như PyTorch, TensorRT, cuDNN cũng là mục tiêu.

Tấn công qua API inference không bảo vệ

Doanh nghiệp thường mở endpoint để phục vụ khách hàng hoặc ứng dụng nội bộ, nhưng lại không bật xác thực hoặc không giới hạn lưu lượng. Hacker có thể:

- gửi request khai thác lỗ hổng,

- chiếm dụng tài nguyên GPU,

- inject payload vào quá trình inference.

Đây là điểm yếu nghiêm trọng trong các dự án AI mới triển khai.

Lây lan qua pipeline CI/CD – MLOps

Botnet có thể xâm nhập vào:

- kho mã nguồn Git,

- file requirements giả mạo,

- pipeline build model,

- môi trường training.

Khi đã chèn mã độc vào mô hình hoặc container build, botnet có thể nhân rộng mỗi khi doanh nghiệp triển khai phiên bản mới.

Chiếm dụng tài nguyên để chạy tác vụ AI trái phép

Thay vì phá hoại, botnet hiện đại chủ yếu hút tài nguyên GPU:

- chạy mô hình spam, deepfake, gen nội dung lừa đảo,

- huấn luyện mô hình AI phục vụ chiến dịch tấn công,

- khai thác tiền mã hoá bằng GPU cao cấp.

Do các tác vụ này chỉ chiếm 10–30% GPU nên rất khó phát hiện, gây thất thoát tài nguyên nghiêm trọng.

Các chuyên gia khuyến cáo: Doanh nghiệp cần “khóa chặt” server AI theo 4 lớp

Để đối phó với botnet thế hệ mới cuối 2025, các chuyên gia an ninh mạng cho rằng doanh nghiệp cần triển khai mô hình bảo mật đa lớp, tập trung vào phần cứng – hệ điều hành – mạng – ứng dụng AI. Việc kết hợp đồng bộ 4 lớp này giúp hạn chế gần như toàn bộ đường tấn công phổ biến vào cụm GPU và pipeline MLOps.

Lớp nền tảng phần cứng (Hardware Security Layer)

Đây là tuyến phòng thủ quan trọng nhất – bảo vệ server ngay từ mức bo mạch.

Các chuyên gia khuyến nghị doanh nghiệp:

- Bật Secure Boot và khóa firmware để ngăn mã độc khởi động cùng hệ thống.

- Sử dụng TPM 2.0 hoặc Silicon Root of Trust để đảm bảo mỗi linh kiện đều được xác thực.

- Ưu tiên các dòng server có tích hợp bảo mật phần cứng như Dell PowerEdge Gen 17, HPE ProLiant Gen 11, Lenovo ThinkSystem mới.

- Cập nhật BIOS, BMC, firmware GPU định kỳ để vá lỗ hổng ở cấp thấp.

Lớp này giúp chặn botnet xâm nhập từ firmware – mức độ tấn công khó phát hiện nhất.

Lớp hệ điều hành & container (OS / Container Security Layer)

Phần lớn botnet AI hiện tấn công vào môi trường container. Do đó cần:

- Sử dụng hệ điều hành hardened (Ubuntu Pro, RHEL, SUSE, VMware Photon OS…).

- Không chạy container ở chế độ privileged; bật cơ chế isolation nghiêm ngặt.

- Dùng chính sách AppArmor/SELinux để hạn chế các hành vi bất thường.

- Quét image trước khi đưa vào môi trường sản xuất (Aqua, Trivy, Clair…).

- Thiết lập role-based access control (RBAC) trong Kubernetes.

Nhờ vậy, doanh nghiệp giảm nguy cơ lây nhiễm từ container – nguồn tấn công phổ biến nhất.

Lớp mạng & kiểm soát truy cập (Network & Access Control Layer)

Đây là lớp giúp “đóng cửa” với các truy cập trái phép từ bên ngoài.

Các chuyên gia khuyến cáo:

- Tách riêng mạng quản trị BMC (iDRAC/iLO) khỏi mạng sản xuất.

- Bật MFA, Zero Trust và giới hạn SSH/remote bằng whitelist IP.

- Thiết lập WAF / API Gateway cho các endpoint inference.

- Theo dõi GPU telemetry và lưu lượng mạng theo thời gian thực để phát hiện việc chiếm dụng ẩn.

Lớp này giúp ngăn botnet chui vào từ các cổng API hoặc dịch vụ mở.

Lớp ứng dụng AI & MLOps (AI / Application Security Layer)

Mức ứng dụng là nơi botnet có thể chèn mã độc vào mô hình hoặc pipeline. Vì vậy doanh nghiệp cần:

- Bảo vệ API inference bằng token, OAuth2, rate limit và encryption.

- Mã hóa checkpoint, log và dữ liệu huấn luyện nhạy cảm.

- Kiểm soát pipeline CI/CD và không sử dụng thư viện AI không rõ nguồn gốc.

- Tách môi trường development – staging – production để hạn chế lan nhiễm.

- Thiết lập audit log cho toàn bộ quy trình training, build model và deploy.

Lớp cuối này đảm bảo mô hình AI của doanh nghiệp không bị thay đổi, thao túng hoặc đánh cắp.

Giải pháp đề xuất cho doanh nghiệp Việt cuối 2025

Để bảo vệ hệ thống AI trước nguy cơ botnet thế hệ mới, các doanh nghiệp Việt – đặc biệt là tổ chức đang triển khai cụm GPU, mô hình nội bộ hoặc pipeline MLOps – cần kết hợp cả giải pháp kỹ thuật lẫn quy trình vận hành. Ba nhóm giải pháp dưới đây được xem là thiết yếu cuối năm 2025.

Nâng cấp server AI lên chuẩn bảo mật phần cứng mới

Hạ tầng AI không chỉ cần mạnh mà còn phải an toàn ngay từ tầng bo mạch. Doanh nghiệp nên ưu tiên các dòng server có tích hợp bảo mật sâu, ví dụ:

- Dell PowerEdge Gen 17 (R670, R770, R760xa, XE9680),

- HPE ProLiant Gen 11,

- Lenovo ThinkSystem Gen 5,

- Hoặc các hệ thống GPU-optimized có Root of Trust và khả năng xác thực linh kiện.

Lợi ích:

- Chặn firmware giả mạo.

- Ngăn can thiệp trái phép vào GPU/CPU.

- Tự động phát hiện thay đổi cấu hình.

- Nhật ký bảo mật chống chỉnh sửa (tamperproof log).

Trong bối cảnh botnet tấn công cả vào BIOS, BMC và driver GPU, lớp bảo mật phần cứng mới là yêu cầu bắt buộc.

Xem đa dạng model HPE ProLiant Gen 11 sẳn hàng tại Nstech

Triển khai hệ thống giám sát AI chuyên sâu (AI Observability)

Giám sát CPU và RAM không còn đủ — doanh nghiệp cần công cụ theo dõi GPU, mô hình và luồng inference theo thời gian thực.

Gợi ý triển khai:

- GPU Telemetry Monitoring: theo dõi mức tải, bộ nhớ, công suất GPU để phát hiện chiếm dụng trái phép.

- Anomaly Detection bằng AI: phát hiện tải GPU bất thường hoặc request lớn vào API inference.

- Log & Audit tập trung: gom log của container, BMC, API, pipeline MLOps để truy vết nhanh.

- Hệ thống cảnh báo thông minh: tự động phát hiện chênh lệch nhỏ trong hiệu năng — dấu hiệu thường gặp của botnet.

Lợi ích: phát hiện sớm botnet chạy ngầm, tránh thất thoát tài nguyên hàng tháng mà không biết.

Xây dựng “AI Isolation Zone” trong Data Center

Đây là xu hướng mới được nhiều Data Center/Enterprise áp dụng nhằm cô lập cụm GPU khỏi các phần còn lại của hạ tầng.

Mô hình gồm:

- Tách VLAN / Segment riêng cho GPU cluster.

- Firewall chuyên dụng để lọc request vào API inference.

- Tách mạng quản trị BMC (iDRAC/iLO) khỏi mạng sản xuất.

- Không chia sẻ tài nguyên storage nhạy cảm một cách trực tiếp.

- Sử dụng Zero Trust cho quyền truy cập vào MLOps pipeline.

Lợi ích: nếu botnet tấn công một node GPU, thiệt hại không lan sang hệ thống core hoặc toàn bộ Data Center.

Chuẩn hóa quy trình MLOps & kiểm soát thư viện AI

Botnet hiện thường chèn mã độc vào pipeline build/training. Doanh nghiệp nên:

- Chỉ dùng thư viện AI có chữ ký từ nguồn uy tín.

- Bật cơ chế kiểm tra dependency (SBOM – Software Bill of Materials).

- Tách môi trường dev – test – prod để tránh lan nhiễm.

- Quét image container mỗi khi deploy mô hình mới.

- Áp dụng CI/CD bảo mật (DevSecOps).

Lợi ích: giảm rủi ro mô hình bị sửa đổi, đánh cắp hoặc generate kết quả sai do bị chèn mã độc.

Đào tạo đội ngũ vận hành AI theo chuẩn bảo mật 2025

Nhiều sự cố botnet AI trong năm 2024–2025 đến từ lỗi vận hành của con người.

Doanh nghiệp cần:

- Đào tạo quản trị về container, GPU, pipeline AI.

- Xây dựng checklist triển khai mô hình an toàn.

- Có kế hoạch phản ứng sự cố (Incident Response) dành riêng cho AI server.

- Kiểm tra định kỳ khả năng chống botnet và giả lập tấn công.

Kết luận

Botnet nhắm vào server AI sẽ là xu hướng tấn công nổi bật cuối năm 2025 và giai đoạn 2026. Doanh nghiệp Việt – đặc biệt là các đơn vị đang triển khai mô hình AI nội bộ, pipeline MLOps hoặc cụm GPU – cần chủ động gia cố hạ tầng ngay từ bây giờ.

Việc đầu tư vào server bảo mật cao, quy trình vận hành chuẩn và hệ thống giám sát AI theo thời gian thực sẽ là “lá chắn” giúp doanh nghiệp tránh mất mát tài nguyên, dữ liệu và nguy cơ gián đoạn vận hành.

NSTech – Nền tảng hạ tầng AI an toàn cho doanh nghiệp Việt

Là đơn vị chuyên sâu về server, GPU, giải pháp Data Center và hạ tầng AI, NSTech đồng hành cùng doanh nghiệp Việt trong hành trình triển khai AI an toàn và hiệu quả.

NSTech cung cấp:

- Server Dell PowerEdge Gen 15–17, HPE, Lenovo chuẩn bảo mật phần cứng mới.

- Giải pháp GPU cho AI training & inference (NVIDIA, AMD).

- Tư vấn thiết kế hệ thống AI Isolation Zone theo tiêu chuẩn Data Center hiện đại.

- Giám sát & tối ưu hiệu năng AI workload.

- Triển khai MLOps bảo mật (DevSecOps + AI Pipeline).

- Vận hành AI ổn định.

- Tối ưu tài nguyên GPU.

- Giảm rủi ro botnet, ransomware và tấn công vào pipeline AI.

NSTech.vn – Đối tác hạ tầng AI tin cậy của doanh nghiệp Việt.